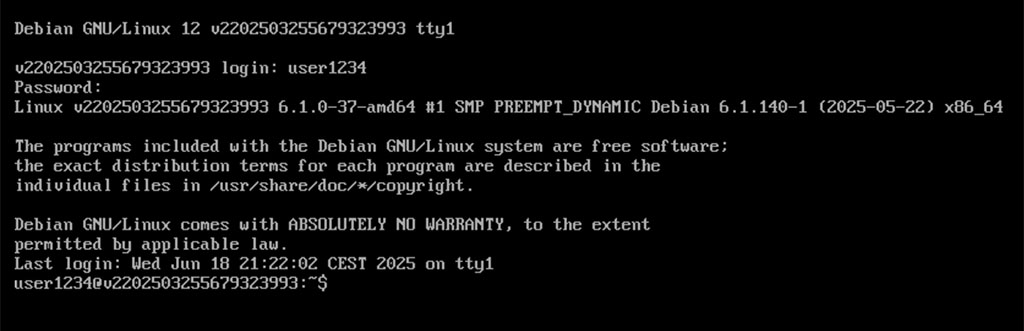

Zuerst musst du einen Server bestellen, ich verwende Root Server auf KVM-Basis von Netcup. Du kannst auch einen anderen Anbieter wählen, sofern er ähnliche Leistungen anbietet.

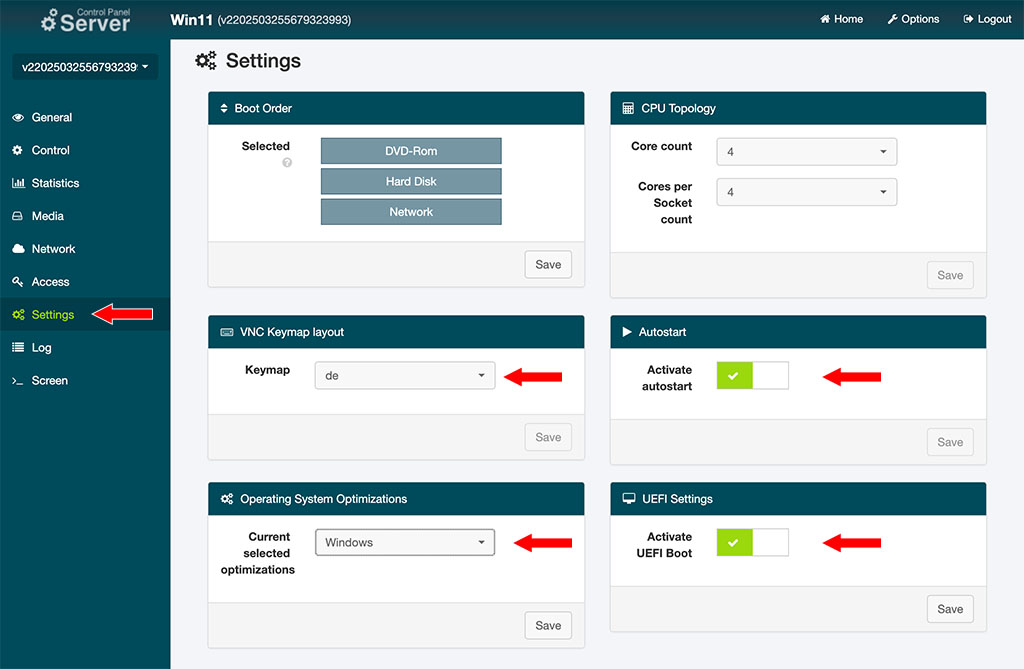

Windows 11 erfordert UEFI, Secure Boot und TPM 2.0 – Anforderungen, die viele virtuelle Server (VPS, Virtual Private Server) nicht erfüllen. Selbst auf einem Root Server mit KVM-Virtualisierung (Kernel-based Virtual Machine) sind TPM und Secure Boot meist nicht verfügbar, sodass ein Registry-Hack nötig ist, um die Installation zu ermöglichen. Zusätzlich verlangt Windows 11 mindestens 2 CPU-Kerne, 4 GB RAM und 64 GB Speicher. Ein KVM-basierter Root Server bietet die nötige Flexibilität für ISO-Boot, stabile Performance und volle Kontrolle über die Ressourcen.

Für die Verwendung eines Servers als Windows PC sollte bereits das Angebot mit 4 dedizierten Kernen, 8 GB DDR5 RAM, 256 GB NMEe SSD reichen.

(mehr …)